27.06.2020

analizador de red Analizadores de paquetes de red. Capacidades de los analizadores de red modernos

Cada miembro del equipo de ][ tiene sus propias preferencias con respecto al software y las utilidades para

prueba de pluma Después de consultar, descubrimos que la elección varía tanto que puede

hacer un conjunto de programas probados de un verdadero caballero. en eso y

decidido. Para no hacer una mezcolanza combinada, dividimos la lista completa en temas, y en

esta vez tocaremos las utilidades para rastrear y manipular paquetes. Usar en

salud.

Tiburón alambre

netcat

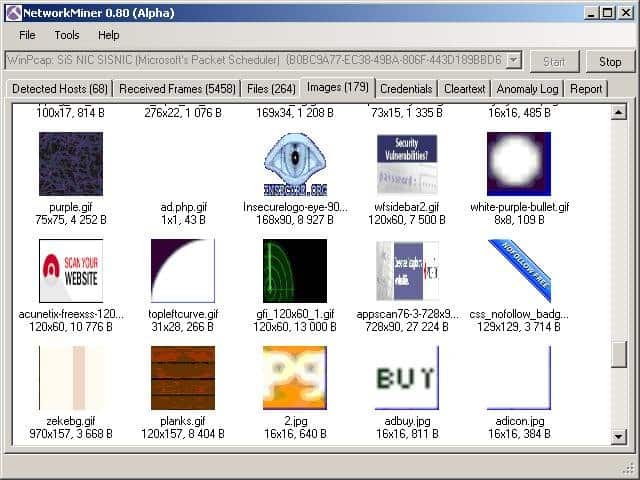

Si hablamos de interceptación de datos, entonces minero de red sacarlo del aire

(o de un volcado preparado previamente en formato PCAP) archivos, certificados,

imágenes y otros medios, así como contraseñas y otra información para la autorización.

Una función útil es la búsqueda de aquellas secciones de datos que contienen palabras clave

(por ejemplo, inicio de sesión de usuario).

espantoso

Sitio web:

www.secdev.org/projects/scapy

Imprescindible para cualquier hacker, que es la herramienta más poderosa para

manipulación interactiva de paquetes. Reciba y decodifique la mayoría de los paquetes

varios protocolos, responder a una solicitud, inyectar un modificado y

paquete hecho a mano - ¡todo es fácil! Con él, puedes realizar todo un

una serie de tareas clásicas como escaneo, tracorute, ataques y detección

infraestructura de red. En una botella, obtenemos un reemplazo para utilidades tan populares,

como: hping, nmap, arpspoof, arp-sk, arping, tcpdump, tetheral, p0f, etc. A eso

Mismo tiempo espantoso le permite realizar cualquiera, incluso las más específicas

una tarea que nunca podrá hacer ya creada por otro desarrollador

medio. En lugar de escribir toda una montaña de líneas en C, de modo que, por ejemplo,

generar el paquete incorrecto y fuzzear algún demonio, es suficiente

lanza un par de líneas de código usando espantoso! El programa no tiene

interfaz gráfica, y la interactividad se logra a través del intérprete

Pitón. Acostúmbrate un poco, y no te costará nada crear incorrectamente

paquetes, inyectar los marcos 802.11 necesarios, combinar diferentes enfoques en los ataques

(digamos, envenenamiento de caché ARP y salto de VLAN), etc. Los desarrolladores insisten

en el hecho de que las capacidades de Scapy se utilizan en otros proyectos. conectándola

como módulo, es fácil crear una utilidad para varios tipos de investigación local,

búsqueda de vulnerabilidades, inyección Wi-Fi, ejecución automática de acciones específicas

tareas, etc

paquete

Sitio web:

Plataforma: * nix, hay un puerto para Windows

Un interesante desarrollo que permite, por un lado, generar cualquier

paquete ethernet y, por otro lado, enviar secuencias de paquetes a

comprobaciones de rendimiento. A diferencia de otras herramientas similares, paquete

tiene una interfaz gráfica, lo que le permite crear paquetes de la manera más sencilla

forma. Además. Especialmente elaborado la creación y el envío

secuencias de paquetes. Puede establecer retrasos entre el envío,

enviar paquetes a la máxima velocidad para probar el rendimiento

sección de la red (sí, aquí es donde harán ddos) y, lo que es aún más interesante:

cambiar dinámicamente los parámetros en los paquetes (por ejemplo, dirección IP o MAC).

volcado tcp

La herramienta principal para casi toda la recopilación de tráfico de red es tcpdump. Es una aplicación de código abierto que se instala en casi todos los sistemas operativos similares a Unix. Tcpdump es una excelente herramienta de recopilación de datos y viene con un motor de filtrado muy potente. Es importante saber cómo filtrar los datos durante la recopilación para que termine con un dato manejable para el análisis. Capturar todos los datos de un dispositivo de red, incluso en una red moderadamente ocupada, puede generar demasiados datos para un análisis simple.

En algunos casos raros, tcpdump le permite enviar la salida directamente a su pantalla, y esto puede ser suficiente para encontrar lo que está buscando. Por ejemplo, al escribir un artículo, se capturó algo de tráfico y se notó que la máquina estaba enviando tráfico a una dirección IP desconocida. Resulta que la máquina estaba enviando datos a la dirección IP de Google 172.217.11.142. Dado que no se han lanzado productos de Google, surgió la pregunta de por qué sucede esto.

La verificación del sistema mostró lo siguiente:

[ ~ ]$ ps -ef | grep google¡Deje su comentario!

Original: 8 mejores rastreadores de paquetes y analizadores de red

Autor: Jon Watson

Fecha de publicación: 22 de noviembre de 2017

Traducción: A. Krivoshey

Fecha de transferencia: diciembre de 2017

La detección de paquetes es un término coloquial que se refiere al arte de detectar el tráfico de red. Contrariamente a la creencia popular, cosas como los correos electrónicos y las páginas web no pasan por Internet de una sola pieza. Se dividen en miles de pequeños paquetes de datos y, por lo tanto, se envían a través de Internet. En este artículo, echaremos un vistazo a los mejores analizadores de red y rastreadores de paquetes gratuitos.

Existen muchas utilidades que recopilan el tráfico de red y la mayoría de ellas utilizan pcap (en sistemas similares a Unix) o libcap (en Windows) como kernel. Otro tipo de utilidad ayuda a analizar estos datos, ya que incluso una pequeña cantidad de tráfico puede generar miles de paquetes que son difíciles de navegar. Casi todas estas utilidades difieren poco entre sí en la recopilación de datos, las principales diferencias están en cómo analizan los datos.

Analizar el tráfico de la red requiere comprender cómo funciona la red. No existe ninguna herramienta que reemplace mágicamente el conocimiento de un analista sobre redes básicas, como el "apretón de manos de 3 vías" de TCP que se utiliza para iniciar una conexión entre dos dispositivos. Los analistas también deben comprender los tipos de tráfico de red en una red que funciona normalmente, como ARP y DHCP. Este conocimiento es importante porque las herramientas de análisis simplemente le mostrarán lo que les pide. Depende de usted decidir qué pedir. Si no sabe cómo se ve normalmente su red, puede ser difícil saber que ha encontrado lo que está buscando en la gran cantidad de paquetes que ha compilado.

Los mejores rastreadores de paquetes y analizadores de red

herramientas industriales

Comencemos en la parte superior y luego bajemos a lo básico. Si está tratando con una red de nivel empresarial, necesitará un arma grande. Si bien casi todo usa tcpdump en su núcleo (más sobre eso más adelante), las herramientas de nivel empresarial pueden resolver ciertos problemas complejos, como correlacionar el tráfico de múltiples servidores, proporcionar consultas inteligentes para identificar problemas, advertir sobre excepciones y crear buenos gráficos, que siempre es requerido por los superiores. .

Las herramientas de nivel empresarial tienden a centrarse en la transmisión del tráfico de la red en lugar de evaluar el contenido de los paquetes. Con esto quiero decir que el enfoque principal de la mayoría de los administradores de sistemas en una empresa es garantizar que la red no tenga cuellos de botella en el rendimiento. Cuando ocurren tales cuellos de botella, el objetivo suele ser determinar si el problema es causado por la red o por una aplicación en la red. Por otro lado, estas herramientas generalmente pueden manejar tanto tráfico que pueden ayudar a predecir cuándo un segmento de la red estará completamente cargado, lo cual es un punto crítico en la administración del ancho de banda de la red.

Este es un conjunto muy grande de herramientas de administración de TI. En este artículo, la utilidad Deep Packet Inspection and Analysis, que es su parte integral, es más apropiada. Recolectar tráfico de red es bastante simple. Con herramientas como WireShark, el análisis básico tampoco es un problema. Pero la situación no siempre es del todo clara. En una red muy ocupada, puede ser difícil determinar incluso cosas muy simples, como:

¿Qué aplicación en la red está generando este tráfico?

- si la aplicación es conocida (por ejemplo, un navegador web), ¿dónde pasan la mayor parte del tiempo sus usuarios?

- ¿Qué conexiones son las más largas y sobrecargan la red?

La mayoría de los dispositivos de red usan los metadatos de cada paquete para asegurarse de que el paquete vaya a donde debe ir. El contenido del paquete es desconocido para el dispositivo de red. Otra cosa es la inspección profunda de paquetes; esto significa que se comprueba el contenido real del paquete. De esta forma, se puede descubrir información crítica de la red que no se puede obtener de los metadatos. Herramientas como las proporcionadas por SolarWinds pueden proporcionar datos más significativos que solo el flujo de tráfico.

Otras tecnologías de administración de red con uso intensivo de datos incluyen NetFlow y sFlow. Cada uno tiene sus propias fortalezas y debilidades,

Puede obtener más información sobre NetFlow y sFlow.

El análisis de redes en general es un tema avanzado que se basa tanto en los conocimientos adquiridos como en la experiencia laboral práctica. Es posible entrenar a una persona en el conocimiento detallado de los paquetes de red, pero si esta persona no tiene conocimiento de la red en sí, y no tiene experiencia en la detección de anomalías, no lo hará muy bien. Las herramientas descritas en este artículo deben ser utilizadas por administradores de red experimentados que saben lo que quieren pero no están seguros de cuál es la mejor herramienta. También pueden ser utilizados por administradores de sistemas con menos experiencia para adquirir experiencia en redes en el día a día.

Lo esencial

La herramienta principal para recopilar tráfico de red es

Es una aplicación de código abierto que se instala en casi todos los sistemas operativos similares a Unix. Tcpdump es una gran utilidad de recopilación de datos que tiene un lenguaje de filtrado muy sofisticado. Es importante saber cómo filtrar los datos a medida que los recopila para que termine con un conjunto de datos normal para el análisis. Capturar todos los datos de un dispositivo de red, incluso en una red moderadamente ocupada, puede generar demasiados datos que serán muy difíciles de analizar.

En algunos casos raros, será suficiente imprimir los datos capturados por tcpdump directamente en la pantalla para encontrar lo que necesita. Por ejemplo, mientras escribía este artículo, recopilé tráfico y noté que mi máquina está enviando tráfico a una dirección IP que no conozco. Resulta que mi máquina estaba enviando datos a la dirección IP de Google 172.217.11.142. Como no tenía ningún producto de Google y no tenía Gmail abierto, no sabía por qué sucedía esto. Revisé mi sistema y encontré lo siguiente:

[ ~ ]$ ps -ef | grep usuario de google 1985 1881 0 10:16 ? 00:00:00 /opt/google/chrome/chrome --type=servicio

Resulta que incluso cuando Chrome no se está ejecutando, sigue ejecutándose como un servicio. No me habría dado cuenta de esto sin el rastreo de paquetes. Capturé algunos paquetes de datos más, pero esta vez hice que tcpdump escribiera los datos en un archivo, que luego abrí en Wireshark (más sobre eso más adelante). Aquí están las entradas:

Tcpdump es una herramienta favorita de los administradores de sistemas porque es una utilidad de línea de comandos. tcpdump no requiere una GUI para ejecutarse. Para los servidores de producción, la interfaz gráfica es bastante dañina, ya que consume recursos del sistema, por lo que se prefieren los programas de línea de comandos. Como muchas utilidades modernas, tcpdump tiene un lenguaje muy rico y complejo que toma algún tiempo dominar. Algunos de los comandos más básicos incluyen seleccionar una interfaz de red para recopilar datos y escribir esos datos en un archivo para que puedan exportarse para su análisis en otro lugar. Los modificadores -i y -w se utilizan para esto.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: escucha en eth0, tipo de enlace EN10MB (Ethernet), tamaño de captura 262144 bytes ^C51 paquetes capturados

Este comando crea un archivo con los datos capturados:

Archivo tcpdump_packets tcpdump_packets: archivo de captura tcpdump (little-endian) - versión 2.4 (Ethernet, longitud de captura 262144)

El estándar para este tipo de archivos es el formato pcap. No es texto, por lo que solo puede ser analizado por programas que entiendan este formato.

3. Bomba de viento

Las utilidades de código abierto más útiles terminan siendo clonadas en otros sistemas operativos. Cuando esto sucede, se dice que la aplicación se ha migrado. Windump es un puerto de tcpdump y se comporta de manera muy similar.

La diferencia más significativa entre Windump y tcpdump es que Windump necesita la biblioteca Winpcap instalada antes de ejecutar Windump. Aunque Windump y Winpcap son proporcionados por el mismo mantenedor, deben descargarse por separado.

Winpcap es una biblioteca que debe estar preinstalada. Pero Windump es un archivo exe que no necesita ser instalado, por lo que puede ejecutarlo. Esto es algo a tener en cuenta si está utilizando una red de Windows. No tiene que instalar Windump en cada máquina, ya que puede copiarlo según sea necesario, pero necesitará Winpcap para admitir Windup.

Al igual que con tcpdump, Windump puede mostrar datos de red para su análisis, filtrar de la misma manera y escribir los datos en un archivo pcap para su posterior análisis.

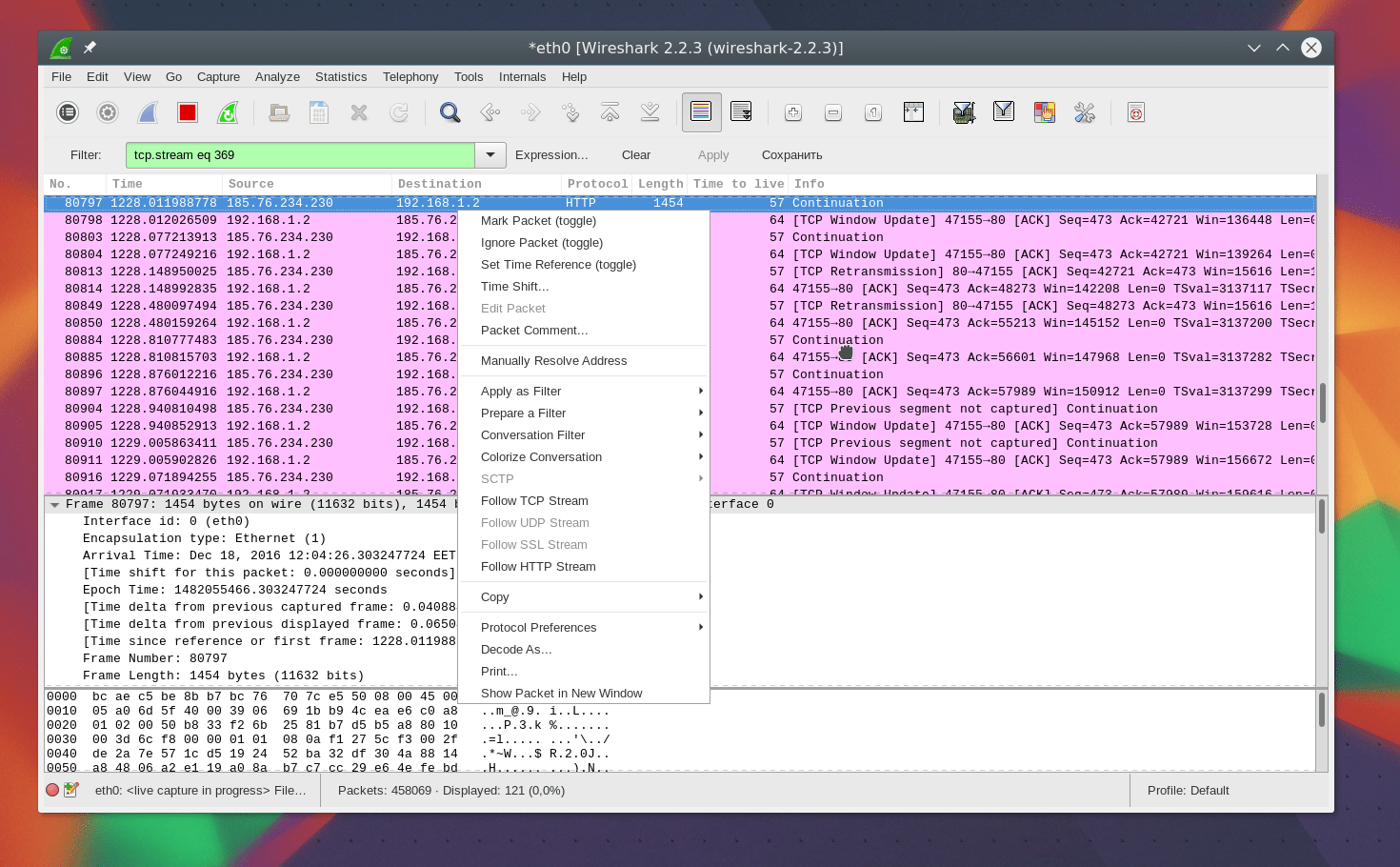

4 tiburón de alambre

Wireshark es la siguiente herramienta más conocida en la suite de administración de sistemas. No solo le permite capturar datos, sino que también proporciona algunas herramientas de análisis avanzadas. Además, Wireshark es de código abierto y ha sido portado a casi todos los sistemas operativos de servidor existentes. Llamado Etheral, Wireshark ahora funciona en todas partes, incluso como una aplicación portátil independiente.

Si está analizando el tráfico en un servidor GUI, Wireshark puede hacer todo por usted. Puede recopilar datos y luego analizarlos allí mismo. Sin embargo, la GUI es rara en los servidores, por lo que puede recopilar datos de red de forma remota y luego examinar el archivo pcap resultante en Wireshark en su computadora.

Cuando se inicia por primera vez, Wireshark le permite cargar un archivo pcap existente o ejecutar una captura de tráfico. En este último caso, también puede establecer filtros para reducir la cantidad de datos recopilados. Si no especifica un filtro, Wireshark simplemente recopilará todos los datos de red de la interfaz seleccionada.

Una de las características más útiles de Wireshark es la capacidad de seguir la transmisión. Es mejor pensar en un hilo como una cadena. En la captura de pantalla a continuación, podemos ver una gran cantidad de datos capturados, pero lo que más me interesaba era la dirección IP de Google. Puedo hacer clic con el botón derecho y seguir el flujo de TCP para ver toda la cadena.

Si el tráfico se capturó en otra computadora, puede importar el archivo PCAP mediante el cuadro de diálogo Archivo de Wireshark -> Abrir. Los mismos filtros y herramientas están disponibles para los archivos importados que para los datos de red capturados.

5.tiburon

Tshark es un vínculo muy útil entre tcpdump y Wireshark. Tcpdump se destaca en la recopilación de datos y solo puede extraer quirúrgicamente los datos que necesita, sin embargo, sus capacidades de análisis de datos son muy limitadas. Wireshark hace un gran trabajo tanto de captura como de análisis, pero tiene una interfaz de usuario pesada y no se puede usar en servidores que no sean GUI. Prueba tshark, funciona en la línea de comandos.

Tshark usa las mismas reglas de filtrado que Wireshark, lo que no debería sorprender ya que son esencialmente el mismo producto. El siguiente comando solo le dice a tshark que tome la dirección IP de destino y algunos otros campos de interés de la parte HTTP del paquete.

# tshark -i eth0 -Y http.solicitud -T campos -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0 /images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/styles/phoenix.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0 /images/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico

Si desea escribir el tráfico en un archivo, use la opción -W para hacerlo y luego el interruptor -r (leer) para leerlo.

Captura primero:

# tshark -i eth0 -w tshark_packets Captura en "eth0" 102 ^C

Léalo aquí, o muévalo a otro lugar para su análisis.

# tshark -r tshark_packets -Y http.request -T campos -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0 /contacto 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /reservas/ 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100100 57.0 reservas/estilos/styles.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20 .0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/ 57.0 /res/images/titulo.png

Esta es una herramienta muy interesante que cae en la categoría de herramientas de análisis forense de redes en lugar de solo sniffers. El campo de la ciencia forense es típicamente de investigación y recopilación de evidencia, y Network Miner hace este trabajo muy bien. Así como wireshark puede seguir un flujo TCP para recuperar toda la cadena de transferencias de paquetes, Network Miner puede seguir un flujo para recuperar archivos que se han transferido a través de la red.

Network Miner se puede colocar estratégicamente en la red para poder observar y recopilar el tráfico que le interesa en tiempo real. No generará tráfico propio en la red, por lo que funcionará en secreto.

Network Miner también puede trabajar sin conexión. Puede usar tcpdump para recopilar paquetes de un punto de interés de la red y luego importar los archivos PCAP a Network Miner. A continuación, puede intentar restaurar cualquier archivo o certificado que se encuentre en el archivo grabado.

Network Miner está hecho para Windows, pero con Mono se puede ejecutar en cualquier sistema operativo que admita la plataforma Mono, como Linux y MacOS.

Hay una versión gratuita, de nivel de entrada, pero con un conjunto de características decente. Si necesita funciones adicionales, como geolocalización y escenarios personalizados, deberá comprar una licencia profesional.

7 violinista (HTTP)

No es técnicamente una utilidad de captura de paquetes de red, pero es tan increíblemente útil que está en esta lista. A diferencia de las otras herramientas enumeradas aquí, que están diseñadas para capturar el tráfico de red de cualquier fuente, Fiddler es más una herramienta de depuración. Captura el tráfico HTTP. Si bien muchos navegadores ya tienen esta capacidad en sus herramientas de desarrollo, Fiddler no se limita al tráfico del navegador. Fiddler puede capturar cualquier tráfico HTTP en su computadora, incluidas las aplicaciones que no son web.

Muchas aplicaciones de escritorio usan HTTP para conectarse a servicios web y, además de Fiddler, la única forma de capturar ese tráfico para el análisis es usar herramientas como tcpdump o Wireshark. Sin embargo, funcionan a nivel de paquetes, por lo que para el análisis es necesario aplicar ingeniería inversa a estos paquetes en flujos HTTP. Puede ser mucho trabajo hacer una investigación simple, y aquí es donde entra Fiddler. Fiddler puede ayudar a detectar cookies, certificados y otros datos útiles enviados por aplicaciones.

Fiddler es gratuito y, al igual que Network Miner, se puede ejecutar en Mono en casi cualquier sistema operativo.

8 cápsulas

El Capsa Network Analyzer tiene varias ediciones, cada una con diferentes capacidades. En el primer nivel, Capsa es gratuito y esencialmente le permite simplemente capturar paquetes y hacer un análisis gráfico básico de ellos. El tablero es único y puede ayudar al administrador del sistema sin experiencia a identificar rápidamente los problemas de la red. El nivel gratuito es para las personas que desean obtener más información sobre los paquetes y desarrollar sus habilidades de análisis.

La versión gratuita le permite controlar más de 300 protocolos, es adecuada para monitorear el correo electrónico y guardar el contenido del correo electrónico, también admite disparadores que se pueden usar para activar alertas cuando ocurren ciertas situaciones. En este sentido, Capsa se puede utilizar como una herramienta de apoyo hasta cierto punto.

Capsa solo está disponible para Windows 2008/Vista/7/8 y 10.

Conclusión

Es fácil ver cómo, usando las herramientas que hemos descrito, un administrador de sistemas puede crear una infraestructura de monitoreo de red. Tcpdump o Windump se pueden instalar en todos los servidores. Un programador, como cron o el programador de Windows, inicia una sesión de recopilación de paquetes en el momento adecuado y escribe los datos recopilados en un archivo pcap. El administrador del sistema puede enviar estos paquetes a la máquina central y analizarlos mediante wireshark. Si la red es demasiado grande para esto, existen herramientas de nivel empresarial como SolarWinds para convertir todos los paquetes de red en un conjunto de datos manejable.

Lea otros artículos sobre la interceptación y el análisis del tráfico de red :

- Dan Nanni, utilidades de línea de comandos para monitorear el tráfico de red en Linux

- Paul Cobbaut, Administración de Sistemas Linux. Intercepción del tráfico de red

- Paul Ferrill, 5 herramientas de monitoreo de red de Linux

- Pankaj Tanwar, Captura de paquetes con la biblioteca libpcap

- Riccardo Capecchi, usando filtros Wireshark

- Nathan Willis, análisis de red con Wireshark

- prashant phatak,

La necesidad de analizar el tráfico de red puede surgir por varias razones. Controlar la seguridad informática, depurar la red local, monitorear el tráfico saliente para optimizar el funcionamiento de una conexión a Internet compartida: todas estas tareas suelen estar en la agenda de los administradores de sistemas y usuarios comunes. Para resolverlos, existen muchas utilidades llamadas sniffers, tanto especializadas, destinadas a resolver un área estrecha de tareas, como "combinaciones" multifuncionales que brindan al usuario una amplia variedad de herramientas. Este artículo presenta a uno de los representantes de este último grupo, a saber, la utilidad CommView fabricada por la empresa. El programa le permite ver visualmente la imagen completa del tráfico que pasa a través de una computadora o un segmento de una red local; un sistema de alarma personalizable le permite advertir sobre la presencia de paquetes sospechosos en el tráfico, la aparición de nodos con direcciones anormales en la red o un aumento en la carga de la red.

CommView brinda la capacidad de mantener estadísticas sobre todas las conexiones IP, decodificar paquetes IP a un nivel bajo y analizarlos. El sistema de filtrado incorporado para varios parámetros le permite configurar el seguimiento solo de los paquetes necesarios, lo que hace que su análisis sea más eficiente. El programa puede reconocer paquetes de más de siete docenas de los protocolos más comunes (incluidos DDNS, DHCP, DIAG, DNS, FTP, HTTP, HTTPS, ICMP, ICQ, IMAP, IPsec, IPv4, IPv6, IPX, LDAP, MS SQL, NCP, NetBIOS, NFS, NLSP, POP3, PPP, PPPoE, SMB, SMTP, SOCKS, SPX, SSH, TCP, TELNET, UDP, WAP, etc.) y guárdelos en archivos para su posterior análisis. Muchas otras herramientas, como la detección del fabricante del adaptador de red por dirección MAC, la reconstrucción de HTML y la captura remota de paquetes con la utilidad opcional CommView Remote Agent, también pueden ser útiles en ciertos casos.

Trabajando con el programa

Primero debe seleccionar la interfaz de red en la que se monitoreará el tráfico.

CommView admite casi cualquier tipo de adaptador Ethernet: 10, 100 y 1000 Mbps, así como módems analógicos, xDSL, Wi-Fi, etc. Al analizar el tráfico de un adaptador Ethernet, CommView puede interceptar no solo las entradas y salidas, sino también paquetes de tránsito dirigidos a cualquiera de las computadoras en el segmento de red local. Vale la pena señalar que si la tarea es monitorear todo el tráfico en un segmento de red local, entonces se requiere que las computadoras estén conectadas a través de un concentrador, y no a través de un conmutador. Algunos modelos de conmutadores modernos tienen una función de duplicación de puertos, que también les permite configurarse para monitorear la red usando CommView. Puedes leer más sobre esto. Después de seleccionar la conexión deseada, puede comenzar a capturar paquetes. Los botones de inicio y detención de captura se encuentran cerca de la línea de selección de la interfaz. Para trabajar con el controlador de acceso remoto, VPN y PPPoE, al instalar el programa, debe instalar el controlador adecuado.

La ventana principal del programa se divide en varias pestañas que son responsables de un área de trabajo en particular. El primero, "Conexiones IP actuales", muestra información detallada sobre las conexiones IP válidas de la computadora. Aquí puede ver la dirección IP local y remota, la cantidad de paquetes transmitidos y recibidos, la dirección de transmisión, la cantidad de sesiones IP establecidas, los puertos, el nombre del host (si la función de resolución de DNS no está deshabilitada en la configuración del programa) , y el nombre del proceso que recibe o transmite el paquete de estas sesiones. La información más reciente no está disponible para paquetes de tránsito o en computadoras que ejecutan Windows 9x/ME.

Ficha Conexiones IP actuales

Al hacer clic con el botón derecho en una conexión, se abrirá un menú contextual donde puede encontrar herramientas que lo ayudarán a analizar las conexiones. Aquí puede ver la cantidad de datos transferidos dentro de la conexión, la lista completa de puertos utilizados, información detallada sobre el proceso que recibe o transmite los paquetes de esta sesión. CommView le permite crear alias para direcciones IP y MAC. Por ejemplo, al especificar sus alias en lugar de las engorrosas direcciones digitales de las máquinas de la red local, puede obtener nombres de computadora fácilmente legibles y memorables y, por lo tanto, facilitar el análisis de las conexiones.

Para crear un alias para una dirección IP, debe seleccionar "Crear un alias" y "usar IP local" o "usar IP remota" en el menú contextual. En la ventana que aparece, el campo de la dirección IP ya estará completado, y todo lo que queda es ingresar un nombre adecuado. Si se crea una nueva entrada de nombre de IP haciendo clic con el botón derecho en un paquete, el campo de nombre se completa automáticamente con el nombre de host (si está disponible) y se puede editar. Lo mismo ocurre con los alias de MAC.

Desde el mismo menú, al seleccionar SmartWhois, puede enviar la dirección IP de origen o destino seleccionada a SmartWhois, una aplicación independiente de Tamosoft que recopila información sobre cualquier dirección IP o nombre de host, como nombre de red, dominio, país, estado o provincia, ciudad, y se la proporciona al usuario.

segunda pestaña, "Paquetes", muestra todos los paquetes capturados en la interfaz de red seleccionada e información detallada sobre ellos.

Pestaña Paquetes

La ventana se divide en tres áreas. El primero muestra una lista de todos los paquetes capturados. Si selecciona uno de los paquetes haciendo clic en él con el puntero del mouse, las ventanas restantes mostrarán información al respecto. Muestra el número de paquete, el protocolo, las direcciones Mac e IP del host transmisor y receptor, los puertos utilizados y cuándo apareció el paquete.

El área central muestra el contenido del paquete, en formato hexadecimal o de texto. En este último caso, los caracteres no imprimibles se reemplazan por puntos. Si se seleccionan varios paquetes al mismo tiempo en el área superior, en la ventana central se mostrará el número total de paquetes seleccionados, su tamaño total, así como el intervalo de tiempo entre el primero y el último paquete.

La ventana inferior muestra la información detallada decodificada sobre el paquete seleccionado.

Al hacer clic en uno de los tres botones en la parte inferior derecha de la ventana, puede elegir la ubicación de la ventana de decodificación: en la parte inferior o alinear a la izquierda o a la derecha. Los otros dos botones le permiten saltar automáticamente al último paquete recibido y guardar el paquete seleccionado en el área de lista visible.

El menú contextual le permite copiar direcciones MAC, direcciones IP y paquetes completos al portapapeles, asignar alias, aplicar un filtro rápido para seleccionar los paquetes requeridos, así como usar las herramientas "Reconstrucción de sesión TCP" y "Generador de paquetes".

La herramienta de reconstrucción de sesión TCP le permite ver el proceso de intercambio entre dos hosts a través de TCP. Para que el contenido de la sesión parezca más comprensible, debe seleccionar la "lógica de visualización" adecuada. Esta característica es más útil para restaurar información textual como HTML o ASCII.

Los datos resultantes se pueden exportar como texto, RTF o archivo binario.

Pestaña de archivos de registro. Aquí puede configurar los ajustes para guardar los paquetes capturados en un archivo. CommView guarda archivos de registro en formato NCF nativo; para verlos, se utiliza una utilidad integrada, que se puede iniciar desde el menú Archivo.

Es posible habilitar el guardado automático de los paquetes capturados a medida que llegan, mantener registros de sesión HTTP en formatos TXT y HTML, guardar, eliminar, fusionar y dividir archivos de registro. Tenga en cuenta que un paquete no se guarda tan pronto como llega, por lo que cuando vea el registro en vivo, lo más probable es que no contenga los paquetes más recientes. Para que el programa envíe inmediatamente el búfer a un archivo, debe hacer clic en el botón "Finalizar captura".

en la pestaña "Normas" puede establecer las condiciones para interceptar o ignorar paquetes.

Para facilitar la selección y el análisis de los paquetes necesarios, se pueden utilizar reglas de filtrado. Esto también reducirá en gran medida la cantidad de recursos del sistema utilizados por CommView.

Para habilitar cualquier regla, debe seleccionar la sección correspondiente en el lado izquierdo de la ventana. En total, hay siete tipos de reglas disponibles: simples: "Protocolos y dirección", "Direcciones Mac", "Direcciones IP", "Puertos", "Texto", "Banderas TCP", "Proceso", así como el regla universal “Fórmulas”. Para cada una de las reglas simples, es posible seleccionar parámetros individuales, como la elección de la dirección o el protocolo. La regla universal Fórmula es un mecanismo poderoso y flexible para crear filtros usando lógica booleana. Se puede encontrar una referencia detallada sobre su sintaxis.

Pestaña "Advertencias" lo ayudará a configurar los ajustes para las notificaciones sobre varios eventos que ocurren en el segmento de red en estudio.

La pestaña Alertas le permite crear, modificar, eliminar reglas de alerta y ver los eventos actuales que coinciden con esas reglas.

Para establecer una regla de advertencia, al hacer clic en el botón "Agregar ...", en la ventana que se abre, seleccione las condiciones necesarias, en caso de que ocurra la notificación, así como el método para notificar al usuario al respecto. .

CommView le permite configurar los siguientes tipos de eventos para monitorear:

- "Detección de un paquete" que coincide con la fórmula especificada. La sintaxis de la fórmula se describe en detalle en el manual del usuario;

- "Bytes por segundo". Esta advertencia se activará cuando se exceda el nivel de carga de red especificado;

- Paquetes por segundo. Se activa cuando se supera el nivel de tasa de paquetes especificado;

- Emisiones por segundo. Lo mismo, solo para paquetes de difusión;

- "Multidifusiones por segundo": lo mismo para paquetes de multidifusión.

- "Dirección MAC desconocida". Esta advertencia se puede utilizar para detectar conexiones de equipos nuevos o no autorizados a la red preestableciendo una lista de direcciones conocidas mediante la opción "Configurar";

- la advertencia "Dirección IP desconocida" se activará cuando se intercepten paquetes con direcciones IP de origen o destino desconocidas. Si especifica previamente una lista de direcciones conocidas, esta advertencia se puede usar para detectar conexiones no autorizadas a través del firewall corporativo.

CommView cuenta con una poderosa herramienta para visualizar las estadísticas del tráfico estudiado. Para abrir la ventana de estadísticas, debe seleccionar el elemento del mismo nombre en el menú "Ver".

Ventana de estadísticas en modo General

En esta ventana puede ver las estadísticas de tráfico de la red: aquí puede ver la cantidad de paquetes por segundo, bytes por segundo, distribución de Ethernet, IP y subprotocolos. Los diagramas se pueden copiar en el portapapeles, lo que ayudará en caso de necesidad de informes.

Disponibilidad, costo, requisitos del sistema

La versión actual del programa es CommView 5.1. Desde la web de Tamosoft se puede, que funcionará durante 30 días.

El desarrollador ofrece a los compradores dos opciones de licencia:

- Home License (licencia de hogar), con un valor de 2000 rublos, otorga el derecho a usar el programa en el hogar de forma no comercial, mientras que la cantidad de hosts disponibles para monitorear en su red doméstica está limitada a cinco. Este tipo de licencia no le permite trabajar de forma remota utilizando Remote Agent.

- Enterprise License (corporativo, costo: 10,000 rublos) brinda el derecho al uso comercial y no comercial del programa por parte de una persona que usa personalmente el programa en una o más máquinas. El programa también puede instalarse en una estación de trabajo y ser utilizado por varias personas, pero no simultáneamente.

La aplicación se ejecuta en los sistemas operativos Windows 98/Me/NT/2000/XP/2003. Requiere un adaptador de red Ethernet, Ethernet inalámbrico, Token Ring compatible con NDIS 3.0 o un controlador de acceso remoto estándar.

Ventajas:

- interfaz localizada;

- excelente sistema de ayuda;

- soporte para diferentes tipos de adaptadores de red;

- herramientas avanzadas de análisis de paquetes y definición de protocolos;

- visualización de estadísticas;

- sistema de alerta funcional.

Contras:

- costo demasiado alto;

- falta de ajustes preestablecidos para reglas de interceptación y advertencias;

- mecanismo de selección de paquetes no muy conveniente en la pestaña "Paquetes".

Conclusión

Con su excelente funcionalidad y su interfaz fácil de usar, CommView puede convertirse en una herramienta indispensable para administradores de redes locales, proveedores de servicios de Internet y usuarios domésticos. Me complació el enfoque minucioso del desarrollador para la localización rusa del paquete: tanto la interfaz como el manual de referencia están hechos a un nivel muy alto. El alto costo del programa oscurece un poco la imagen, pero una versión de prueba de treinta días ayudará a un comprador potencial a decidir sobre la conveniencia de comprar esta utilidad.

Wireshark es un poderoso analizador de red que puede usarse para analizar el tráfico que pasa a través de la interfaz de red de su computadora. Es posible que lo necesite para detectar y resolver problemas de red, depurar sus aplicaciones web, programas de red o sitios. Wireshark le permite ver completamente el contenido del paquete en todos los niveles: para que pueda comprender mejor cómo funciona la red en un nivel bajo.

Todos los paquetes se capturan en tiempo real y se proporcionan en un formato fácil de leer. El programa admite un sistema de filtrado muy potente, resaltado de colores y otras características que lo ayudarán a encontrar los paquetes que necesita. En este tutorial, veremos cómo usar Wireshark para analizar el tráfico. Recientemente, los desarrolladores se han puesto a trabajar en la segunda rama del programa Wireshark 2.0, se le han realizado muchos cambios y mejoras, especialmente en la interfaz. Eso es lo que usaremos en este artículo.

Antes de proceder a considerar formas de analizar el tráfico, debe considerar qué características admite el programa con más detalle, con qué protocolos puede trabajar y qué hacer. Estas son las principales características del programa:

- Capture paquetes en tiempo real desde interfaces de red cableadas o de cualquier otro tipo, así como la lectura de un archivo;

- Se admiten las siguientes interfaces de captura: Ethernet, IEEE 802.11, PPP e interfaces virtuales locales;

- Los paquetes se pueden filtrar por una variedad de parámetros usando filtros;

- Todos los protocolos conocidos se resaltan en la lista en diferentes colores, como TCP, HTTP, FTP, DNS, ICMP, etc.;

- Soporte para capturar tráfico de llamadas VoIP;

- Se admite el descifrado del tráfico HTTPS en presencia de un certificado;

- Descifrado de tráfico WEP, WPA de redes inalámbricas en presencia de una clave y un apretón de manos;

- Mostrar estadísticas de carga de la red;

- Ver el contenido de los paquetes para todas las capas de la red;

- Muestra la hora de envío y recepción de paquetes.

El programa tiene muchas otras características, pero estas son las principales que te pueden interesar.

Cómo usar Wireshark

Supongo que ya tienes el programa instalado, pero si no, puedes instalarlo desde los repositorios oficiales. Para hacer esto, escriba el comando en Ubuntu:

sudo apt instalar wireshark

Después de la instalación, puede encontrar el programa en el menú principal de la distribución. Debe ejecutar Wireshark con derechos de superusuario, porque de lo contrario no podrá analizar los paquetes de red. Esto se puede hacer desde el menú principal o a través de la terminal usando el comando para KDE:

Y para Gnomo/Unidad:

La ventana principal del programa se divide en tres partes: la primera columna contiene una lista de interfaces de red disponibles para el análisis, la segunda, opciones para abrir archivos y la tercera, ayuda.

Análisis de tráfico de red

Para iniciar el análisis, seleccione la interfaz de red, por ejemplo eth0, y haga clic en el botón comenzar.

Después de eso, se abrirá la siguiente ventana, ya con un flujo de paquetes que pasan por la interfaz. Esta ventana también se divide en varias partes:

- Parte superior- estos son menús y paneles con varios botones;

- Lista de paquetes- además, se muestra el flujo de paquetes de red que analizará;

- Contenido del paquete- justo debajo se encuentra el contenido del paquete seleccionado, se divide en categorías según el nivel de transporte;

- Rendimiento real- en la parte inferior, el contenido del paquete se muestra en forma real, así como en forma de HEX.

Puede hacer clic en cualquier paquete para analizar su contenido:

Aquí vemos un paquete de consulta de DNS para obtener la dirección IP del sitio, en la consulta en sí se envía el dominio y en el paquete de respuesta obtenemos nuestra pregunta y la respuesta.

Para una visualización más conveniente, puede abrir el paquete en una nueva ventana haciendo doble clic en la entrada:

Filtros Wireshark

Es muy inconveniente clasificar los paquetes manualmente para encontrar los que necesita, especialmente con un flujo activo. Por lo tanto, para tal tarea es mejor usar filtros. Hay una línea especial para ingresar filtros en el menú. puedes hacer clic expresión para abrir el generador de filtros, pero hay muchos, así que cubriremos los más básicos:

- ip.dst- dirección IP de destino;

- ip.src- dirección IP del remitente;

- ip.dirección- IP del remitente o destinatario;

- ip.proto- protocolo;

- tcp.dstport- Puerto de destino;

- puerto tcp.src- puerto del remitente;

- ip.ttl- filtrar por ttl, determina la distancia de la red;

- http.solicitud_uri- la dirección del sitio solicitado.

Puede utilizar los siguientes operadores para especificar la relación entre un campo y un valor en un filtro:

- == - iguales;

- != - no es igual;

- < - menos;

- > - más;

- <= - menor o igual;

- >= - más o igual;

- partidos- expresión regular;

- contiene- contiene.

Para combinar varias expresiones, puede utilizar:

- && - ambas expresiones deben ser verdaderas para el paquete;

- || - una de las expresiones puede ser verdadera.

Ahora echemos un vistazo más de cerca a ejemplos de varios filtros e intentemos comprender todos los signos de las relaciones.

Primero, filtremos todos los paquetes enviados a 194.67.215. Escriba una cadena en el campo de filtro y haga clic en aplicar. Para mayor comodidad, los filtros de Wireshark se pueden guardar con el botón Ahorrar:

ip.dst == 194.67.215.125

Y para obtener no solo paquetes enviados, sino también recibidos en respuesta desde este nodo, puede combinar dos condiciones:

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

También podemos seleccionar archivos grandes transferidos:

http.content_length > 5000

Al filtrar el Tipo de contenido, podemos seleccionar todas las imágenes que se han subido; analicemos el tráfico de Wireshark, paquetes que contienen la palabra imagen:

http.content_type contiene una imagen

Para borrar el filtro, puede hacer clic en el botón Claro. Sucede que no siempre conoce toda la información necesaria para filtrar, pero solo quiere estudiar la red. Puede agregar cualquier campo de paquete como una columna y ver su contenido en la ventana general de cada paquete.

Por ejemplo, quiero mostrar el ttl (tiempo de vida) de un paquete como una columna. Para hacer esto, abra la información del paquete, busque este campo en la sección IP. Luego llame al menú contextual y seleccione la opción Aplicar como columna:

De la misma manera, puede crear un filtro basado en cualquier campo deseado. Selecciónelo y llame al menú contextual, luego haga clic en Aplicar como filtro o Preparar como filtro, entonces escoge seleccionado, para mostrar solo los valores seleccionados, o No seleccionado para eliminarlos:

Se aplicará el campo especificado y su valor o, en el segundo caso, se sustituirá en el campo de filtro:

De esta forma, puede agregar un campo de cualquier paquete o columna al filtro. También existe esta opción en el menú contextual. También puede usar condiciones más simples para filtrar protocolos. Por ejemplo, analicemos el tráfico de Wireshark para los protocolos HTTP y DNS:

Otra característica interesante del programa es el uso de Wireshark para rastrear una sesión específica entre la computadora del usuario y el servidor. Para ello, abra el menú contextual del paquete y seleccione Seguir el flujo de TCP.

Luego se abrirá una ventana en la que encontrarás todos los datos transferidos entre el servidor y el cliente:

Diagnóstico de problemas de Wireshark

Quizás se pregunte cómo usar Wireshark 2.0 para detectar problemas de red. Para hacer esto, en la esquina inferior izquierda de la ventana hay un botón redondo, cuando hace clic en él, se abre una ventana Herramientas expertas. En él, Wireshark recopila todos los mensajes de error y fallas de la red:

La ventana está dividida en pestañas como Errores, Advertencias, Avisos, Chats. El programa puede filtrar y encontrar muchos problemas de red, y aquí puedes verlos muy rápidamente. Los filtros Wireshark también son compatibles aquí.

Análisis de tráfico Wireshark

Puede comprender muy fácilmente qué descargaron exactamente los usuarios y qué archivos vieron si la conexión no estaba encriptada. El programa hace un muy buen trabajo extrayendo contenido.

Para hacer esto, primero debe dejar de capturar el tráfico usando el cuadrado rojo en el panel. Luego abre el menú archivo -> Exportar objetos -> HTTP: